Dicen que «al mejor cazador se le va la liebre». Sólo se requiere un descuido o la conjunción de ciertas condiciones para que uno sea víctima de algo, en este caso phishing. No hay receta, mecanismo de seguridad, ni solución universal, mientras haya una inteligencia detrás de algo tarde o temprano encontrará una forma de hacer lo que busca, es por ello que en seguridad informática se considera que «la computadora más segura es la que está apagada».

Ya antes había escrito de mensajes y llamadas con intentos de phishing pero, desde entonces, esto no ha parado ni disminuido. El día previo a la fecha en que redacto esto caí en uno de estos intentos, que afortunadamente no concretó su cometido pero, ¿por qué caí? Uno, porque estoy en espera de un paquete (de hecho tengo tres en curso) que ha sido enviado por correo normal (Correos de México) y, dos, descuido o sobre confiamnza.

Me llama la atención el primer punto. No es difícil pensar y creer que alguien en la cadena de envío (el vendedor, mensajería, aduanas o el servicio postal mexicano) esté metido en esto. Según he rastreado, mi paquete (nada de mucho valor pero si voluminoso y quizás esto llamó la atención) pasó ayer por la aduana mexicana, quizás entregado ya a Correos de México y, fue ayer que recibí el mencionado SMS de phishing, you do the math.

Sobre lo segundo. Sí, ya sabemos que nos dicen que no se dé click a mensajes de números desconocidos con ligas; lo que vulneró esta medida fue que al leer el mensaje indicando un paquete retenido por problemas en la dirección, coincidiendo con mi espera por recibirlo evitó que pusiera atención en el número, URL y pensar sólo un poco más (mi primer y quizás únicos pensamientos era «&%#…ches chinos», «maldito gobierno obradorista»).

Al dar click sobre el enlace, vi el look and feel típico de una página gubernamental mexicana, ostentándose como de Correos de México. Cómo esto lo estaba haciendo en el celular, el URL al que llegué se mostraba como «mx-gob.me» que no disparó ninguna alerta pensando que por las limitaciones de la pantalla sólo veía una parte de éste o que era una abreviación para el celular (si es que tal cosa pudiera existir).

Ingenuamente llené el formulario mostrado, no reparé en el número de envío (que no lo tengo por parte del vendedor por cierto) y di continuar. Un segundo formulario indicaba un costo de $5.10 por «la molestia que estaba haciendo pasar» al servicio postal. Por ser tan bajo ya no lo pensé y procedí. Usualmente uso la tarjeta virtual asociada a la física pero en esta ocasión como el llavero de contraseñas no se activó para llenar los campos por mi, se me ocurrió usar la tarjeta física para aprovechar las capacidades del teléfono para escanear el número en la tarjeta física y evitar la flojera de no escribirlo (otra señal de alerta ignorada).

La transacción se tardó mucho, bastante, pero siendo un página de gobierno no me extrañó del todo. Después de un rato, recibí un mensaje en la app de la tarjeta que usé, indicando que un cargo por más de once mil pesos fue declinado por no tener saldo suficiente (un punto más para siempre usar una tarjeta de límite corto o controlado en pagos en línea nuevos). Un cargo de algo de Tik Tok. En este momento se unieron los puntos.

Después de los 5 segundos de coraje por mi ingenuidad, procedí a bloquear la tarjeta en el app y a ponerme en contacto con el banco. El banco no respondió de inmediato en el chat de su app. Me quejé en 𝕏 (antes Twitter). Unos 15 o 20 minutos después finalmente me contactó el banco, expliqué el problema y que había comprometido mi tarjeta física (ellos pensaron que era la virtual, usualmente los bancos impiden ya usar la tarjeta física), así como mi inseguridad para reactivarla y usarla. El banco no pidió más y de inmediato me indicaron que enviarían una reposición.

Después de esto, y supongo que por el rechazo, el sitio falso del URL ya no respondía, por lo que imaginé que hasta ahí llegó el asunto. Número de teléfono y URL los reporté por correo a la policía cibernética de la CDMX (más por procedimiento que por otra cosa).

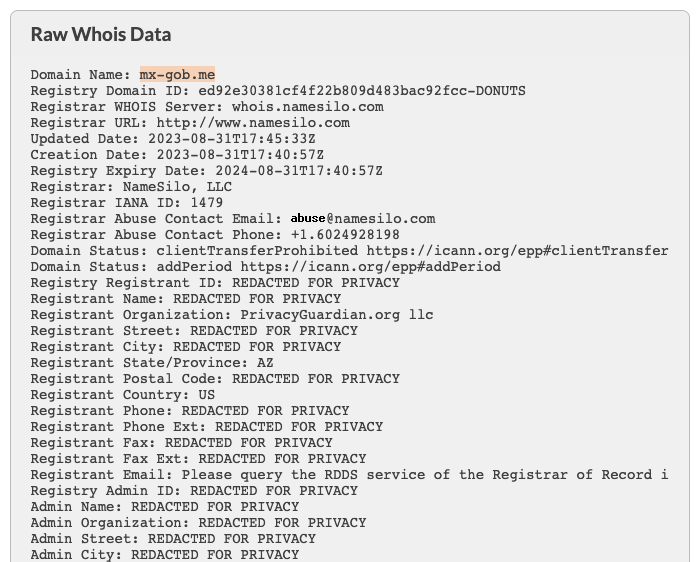

Pero ayer por la noche volví a recibir otro SMS. Así que decidí tratar de hacer algo más. Nuevamente di click en el celular y probé en la computadora. Noté que el número de envío en ambos era diferente. El URL y elementos de la página estaban muy bien «enmascarados» por lo que tratar de sacar algo de ahí seguramente requeriría invertir más tiempo. Decidí revisar quien era el dueño del dominio. De un servicio WhoIs obtuve («https://www.whois.com/whois/mx-gob.me»):

Supe entonces que el regsitrar era namesilo.com, aunque nótese que otros datos han sido marcados como privados. También, curiosamente el correo para reportar abusos aparece como … «enmascarado» (nótese el «abuse» con otro font pero es de hecho una imagen). Por un segundo servicio WhoIs comprobé que el correo indicado era el correcto. A ese buzón mandé un mensaje indicando el problema con los datos obtenidos hasta el momento e, igualmente, desde la página del registrar, usé su formulario de contacto. Obtuve una respuesta rápida de hecho, solicitando prueba del abuso. Mandé un par de pantallas de mi celular y el URL fraudulento. Un segundo correo fue recibido en poco tiempo indicando la suspensión del dominio.

Estas cosas difícilmente se acabarán, hay que vivir con ello y estar más «avispado». Pero no hay que resignarse. Como mucho indican hay que reportarlo y dar a conocer los datos de teléfonos y URLs a las autoridades y públicamente para minimizar su impacto1. Entre menos ganancias y dificultades enfrenten quienes están detrás de esto, desalentaremos poco a poco sus malas intenciones.

Estas cosas difícilmente se acabarán, hay que vivir con ello y estar más «avispado». Pero no hay que resignarse. Como mucho indican hay que reportarlo y dar a conocer los datos de teléfonos y URLs a las autoridades y públicamente para minimizar su impacto1. Entre menos ganancias y dificultades enfrenten quienes están detrás de esto, desalentaremos poco a poco sus malas intenciones.

Entonces, lecciones aprendidas o reafirmadas:

- No abrir enlaces recibidos en el celular de números que no son conocidos. Especialmente abreviados.

- Si es necesario abrirlos, hacerlo dos o tres veces y ver la consistencia de los datos presentados.

- Antes de dar datos, tratar de validar con quien los solicita por otro medio.

- Observar bien los URL a usar o que están siendo usados.

- Validar contra un servicio WhoIs.

- Siempre usar la TDC virtual.

Referencias

- Jordan Safranski, «How to take down fake websites. Once & for all«, redpoints.com, web. Consulted: 2023.09.01. URL: https://www.redpoints.com/blog/how-to-take-down-a-fake-website/.